Следите за нами!

[DETECT OFF MTA/NEXTRP/RPBOX/PROVINCE] Многоразовый спуфер для обхода бана на MTA Custom Forks

Описание

[ЧАСТИЧНО DETECTED] Обход бана - публичный драйверный спуфер для форков (требует переустановку/роллбек ОС):

Работает на провинции и других нубо форках. На NEXTRP, RPBOX либо же официальной МТА способ не работает!

Прежде всего вам нужна чистая система, где вы еще не разу не заходили в мта, для этого нужно отформатировать все жесткие диски подключённые к вашему компьютеру, удалить все разделы и установить чистый Windows 10 x64

Далее устанавливаем нужные вам программы, Process Hacker, Rollback Home, МТА (но не запускаем ее)

Process Hacker - "Скачать 1"

Rollback Home - "Скачать 2"

(После установки Rollback'a вам предложат перезагрузить компьютер, соглашаемся и перезагружаем).

Теперь скачиваем спуфер (пароль на архив project414) - первая ссылка

Устанавливаем в удобное вам место (у меня это корень диска C)

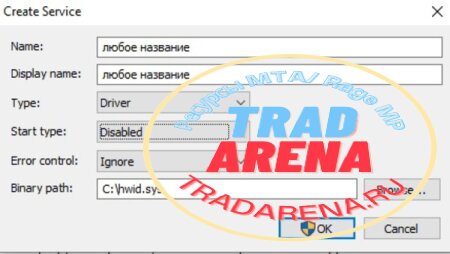

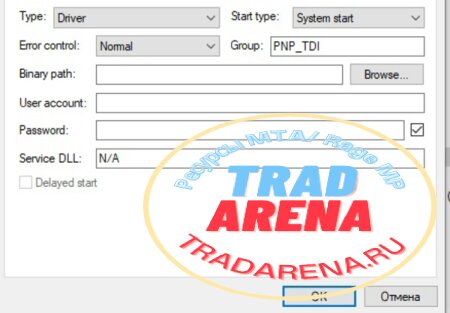

Запускаем Process Hacker от имени администратора, переходим в вкладку Tools -> Create Service и заполняем как у меня:

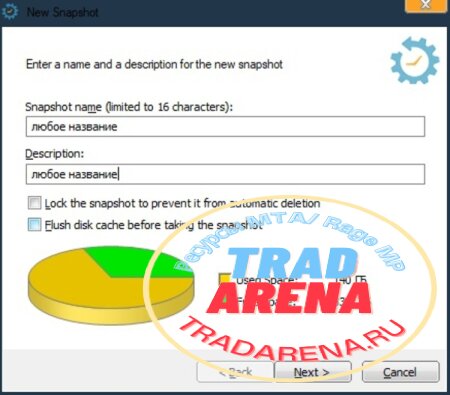

Нажимаем 'OK', после чего заходим в Rollback, переходим в вкладку Snapshots -> New Snapshot и заполняем как у меня:

После чего нажимаем "Next" и "Finish", готово, снапшот установлен!

(Следующие действия нужно делать после каждого отката до снапшота, как откатываться расскажу ниже).

Заходим в Process Hacker переходим в вкладку Services, находим сервис спуфера по названию, которое вы ему дали, нажимаем два раза по нему, после чего должно открыться окно, в нем ничего не меняем кроме Start type (ставим System start)

Нажимаем "ОК" и перезагружаем компьютер

Теперь ваш сервис должен иметь статус "Running"

Заходим в мта до меню (на сервер не заходить)

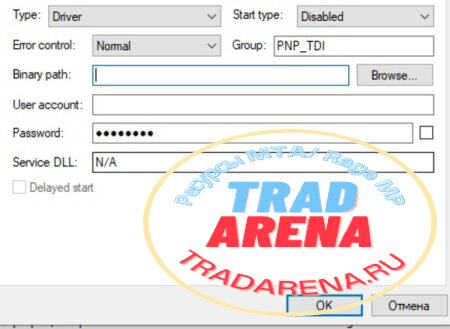

Выходим из мта, в Process Hacker'e переходим в вкладку Services, находим сервис спуфера по названию, которое вы ему дали, нажимаем два раза по нему, после чего должно открыться окно, в нем ничего не меняем кроме Start type (ставим Disabled)

Далее удаляем файл спуфера (у меня он находится в корне диска C) и перезагружаем компьютер

Готово! Вы обошли бан при помощи спуфера.

После получения бана заходим в Rollback, переходим в вкладку Instant Restore -> Rollback Computer, выбираем ваше сохранение и откатываемся до него, далее совершаем действия, указанные выше.

Доступ закрыт. Продукт Находится в Корзине.